Dat deze doorbraak het nieuws niet heeft gehaald komt door het grote aantal incidenten dat om aandacht vraagt. FireEye moest vorige week bekend maken zelf gehackd te zijn. Dit weekend bleek dat SolarWinds een nog groter probleem heeft. Logisch dus dat de pers het bericht over een schuldbekentenis over de DDOS aanval op DYN over het hoofd ziet.

DYN platleggen – SONY was echte doelwit

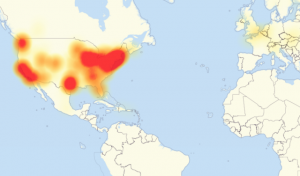

Toch is wat er in oktober 2016 gebeurde nog steeds te belangrijk om te worden vergeten. Een DNS provider met de omvang van DYN platleggen is niet alleen een actie die een zeer krachtig botnet vereist. De klanten van het bedrijf zijn vooral grote ondernemingen. De schade die een DDoS aanval kan veroorzaken loopt daarom al snel in de miljoenen.

Het persbericht van het Amerikaanse Ministerie van Justitie somt op welke bedrijven onbereikbaar waren. Amazon, PayPal, Spotify en Twitter worden genoemd, net als Sony en Netflix. In dat zelfde bericht wordt ook een belangrijke mythe rond deze aanval ontkracht. Het primaire doelwit van de DDOS was namelijk niet de DNS aanbieder DYN. De personen die de aanval opzetten waren er “slechts” op uit het Sony PlayStation Network voor enige tijd offline te krijgen.

MIRAI botnet

Voor de aanval is een kloon van het botnet ingezet, dat voor een groot deel bestond uit IoT devices. Een andere mythe die daarmee omvalt is die van dat botnet. Justitie geeft aan dat de personen al in 2015 warren begonnen een botnet te bouwen en los te laten op gaming netwerken.

Op 21 oktober 2016 is dat botnet drie keer losgelaten op DYN. Volgens de Wiki pagina lag tussen 11:00 en 22:00 lokale Amerikaanse tijd het internet in het Oosten van het land er drie keer voor steeds meer dan een uur uit.

Jacht geopend

Die zelfde dag is door de Amerikaanse regering aangekondigd de daders te zullen vinden. Op dat moment dacht men nog aan buitenlandse mogendheden die een deel van de Amerikaanse economie wilden raken.

Twee jaar na de aanval (november 2017) werden die personen aangeklaagd. Een daarvan was tijdens de aanval nog minderjarig, de twee anderen waren toen net meerderjarig. Met het bekend maken van de leeftijden en de namen was duidelijk dat het niet om een cyberaanval van een ander land ging.

Drie jaar later

Nu bijna drie jaar later heeft de toen minderjarige dader een verklaring afgelegd. Die is de basis van het persbericht en daardoor zijn er nu ook zoveel details naar van het botnet bekend. Hij zal samen met zijn mededaders begin januari horen welke straf de rechter passend vindt.

Daarmee is deze zaak bijna afgerond. Dit soort schade is echter nog steeds niet te voorkomen. Wat onschuldig klinkt als verveelde pubers of gamers, veroorzaakt niet alleen in Amerika, maar ook in Nederland met grote regelmaat overlast. In oktober en november waren er aanvallen op Nederlandse websites die sterk lijken op eerdere acties door dit soort personen.

Zoveel jaren na de gerichte DDoS aanval op de DNS provider van SONY blijkt het nog steeds makkelijk mogelijk te zijn. Dat blijkt uit dit recent onderzoek. De DNS provider blijkt in een schrikbarend groot aantal gevallen een single point of fail te zijn.