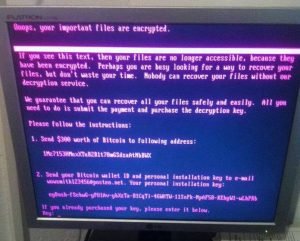

De directe impact van NotPeyta

Over de directe impact van NotPeyta is iedereen het wel eens. Wie zijn patchbeleid niet voor elkaar had werd ongenadig hard getroffen. Van supermarkten in Oekraïne tot alle vestigingen van de rederij Maersk gold: wie werd aangevallen lag voor dagen zo niet langer plat.

Het is dan ook niet verwonderlijk dat bedrijven hierdoor failliet zijn gegaan. Dat is dan vooral buiten West Europa gebeurd en daarom weinig in de pers gekomen. Wat we hier wel hebben kunnen lezen is dat bedrijven als Maersk, maar ook het Nederlandse postbedrijf TNT miljoenen hebben moeten uitgeven aan noodmaatregelen, nieuwe hardware en natuurlijk de kosten van de IT security experts. Maersk heeft ruim een jaar na de aanval bekendgemaakt dat het ongeveer $300 miljoen heeft moeten uitgeven. In dit artikel staan andere – nog grotere – bedragen van andere slachtoffers genoemd.

De indirecte impact en de wijze lessen van NotPetya

Het is inmiddels drie jaar geleden dat NotPetya opdoemde. Sinds die tijd weet de heel security sector beter dan ooit wat het doomsday scenario ongeveer kan zijn. Met die kennis is men meer in staat beter en sneller te handelen. Waar voorheen ellenlange pitches nodig waren, is het C-level niveau in de regel nu wel bekend met de risico’s.

Wat dat betreft is de awareness explosief gegroeid. Belangrijker nog, door de daarna op gang gekomen stroom van andere ransomware aanvallen is het onderwerp cybersecurity ook niet meer van de agenda verdwenen. Bedrijfsleven en overheden hebben hier echt van geleerd en dat is positief.

Minder positieve punten

Er zijn echter ook minder positieve punten te benoemen als het over NotPetya gaat. Als eerste heeft de zaak aangetoond dat cyberverzekeringen niet de oplossing zijn. Mondelez en verzekeraar Zuerich strijden nog steeds voor de Amerikaanse rechters over de vraag of de schade die Mondelez claimt onder de dekking van de verzekering valt. Zuerich is namelijk van mening dat de aanvaller een “staat” was en niet een persoon of groep personen. Daarom weigert het uit te keren. Deze zaak heeft in de VS en ook daarbuiten veel vragen opgeroepen. Nut en noodzaak van cyberverzekeringen is met NotPetya niet overtuigend aangetoond en dat is geen positief punt.

Eveneens minder goed is dat het koppelen van netwerken nog steeds doorgaat. De voordelen daarvan krijgen veel meer de aandacht dan een oude en nog steeds valide vraag. Die luidt of elke koppeling ook echt nodig is en de (hopelijk) bestaande segmentering van de infra niet ondermijnt. Wat dat betreft is er nog wel wat te leren van de uitgebreide analyses van de NotPetya impact.

(foto: Jbuket – https://uain.press/blogs/yevgen-buket-vitannya-petru-o-vid-pyeti-dnya-konstytutsiyi/, CC BY 4.0 link)